Gestão de acessos falha e riscos ocultos: o que o caso Coupang revela sobre ex-funcionários e brechas críticas em GRC

O perigo silencioso dos acessos não revogados.

O recente vazamento de dados na Coupang, gigante sul-coreana do varejo digital,tornou público um dos riscos mais subestimados pelas empresas: o acesso persistente de ex-funcionários a sistemas críticos.

Após deixar a companhia, um ex-desenvolvedor manteve acesso a uma chave interna de autenticação. Durante meses, ele navegou livremente por bases de dados sensíveis, sem ser detectado.O resultado: dados de praticamente todos os adultos da Coreia do Sul foram comprometidos, um desastre operacional, jurídico e reputacional.

Essa falha, longe de ser pontual,expõe um ponto cego recorrente em empresas de grande porte: a ausência de processos automatizados e contínuos para revogação de acessos. O problema não é técnico é de governança. E seu impacto vai muito além da TI.

IAM (Identity and Access Management) não é mais uma função auxiliar, é uma das estruturas centrais de qualquer estratégia de GRC. A ausência de trilhas de auditoria em tempo real,somada à falta de correção dinâmica de credenciais, torna o ambiente corporativo vulnerável a riscos internos, mesmo após o fim de um vínculo empregatício.

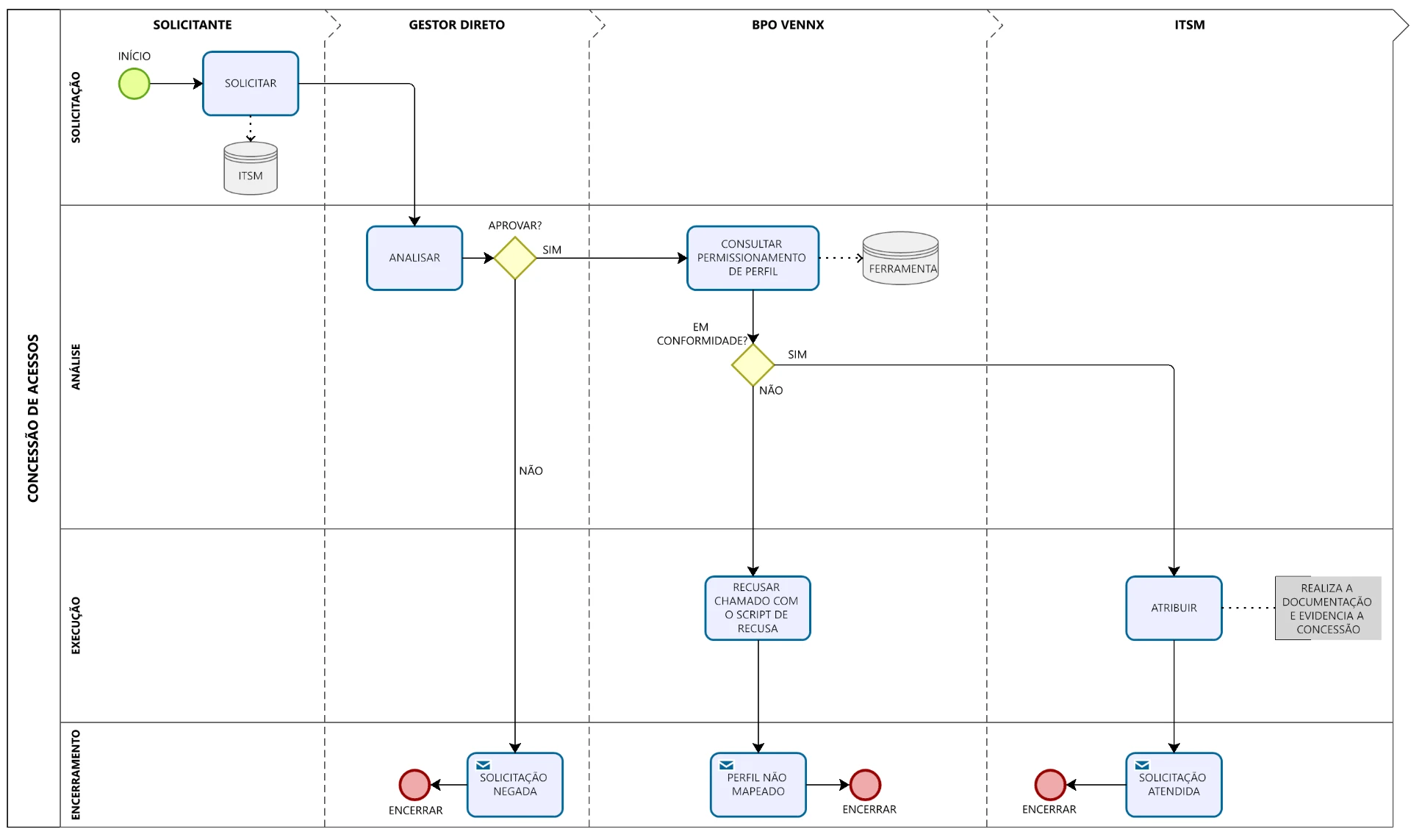

É por isso que soluções como o Oráculo,desenvolvidas pela Vennx, se tornam indispensáveis, sendo possível auditar continuamente permissões, identificar acessos obsoletos, cruzar dados entre sistemas e corrigir falhas automaticamente, alinhando conformidade com SOX, ISO27001 e LGPD.

O caso Coupang é um alerta global. Ex-funcionários não deveriam representar riscos operacionais. Mas sem automação e governança viva, qualquer credencial esquecida pode se transformar na próxima manchete.

Empresas maduras precisam tratar a gestão de acessos como infraestrutura estratégica não como função técnica ou burocrática. O controle precisa ser granular,inteligente e vivo. Porque a ameaça, muitas vezes, já saiu pela porta… mas continua dentro do sistema.

Posts Relacionados

Informação de valor para construir o seu negócio.

Leia as últimas notícias em nosso blog.

Case real: como usamos IA para criar 20 matrizes SoD em 7 dias

Como usamos IA para criar 20 matrizes SoD em 7 dias e estruturar a governança de acessos antes do SAP.