BPO de acessos: como garantir escalabilidade com segurança em sua empresa

BPO de acessos: como garantir escalabilidade com segurança em sua empresa

No atual cenário corporativo, a gestão de acessos é um dos pilares mais críticos para garantir segurança e conformidade. Entretanto, muitas empresas enfrentam desafios para equilibrar a administração desses acessos com a escalabilidade necessária para sustentar o crescimento.

É aqui que entra o BPO de acessos, uma solução estratégica que combina expertise e tecnologia para transformar o gerenciamento de identidades em um processo eficiente e seguro.

O que é BPO?

BPO, sigla para Business Process Outsourcing, refere-se à terceirização de processos empresariais para fornecedores especializados. Em termos simples, é a prática de delegar tarefas específicas, muitas vezes repetitivas e administrativas, a terceiros que possuem expertise e infraestrutura para lidar com elas de maneira eficiente.

Essa estratégia oferece inúmeros benefícios, como a redução de custos operacionais, a melhoria na qualidade dos serviços e a possibilidade de direcionar recursos internos para atividades mais estratégicas. Empresas de todos os setores utilizam o BPO para lidar com áreas que vão desde o atendimento ao cliente e gestão financeira até governança, risco e conformidade (GRC).

Como funciona o BPO quando aplicado na Gestão de Acessos?

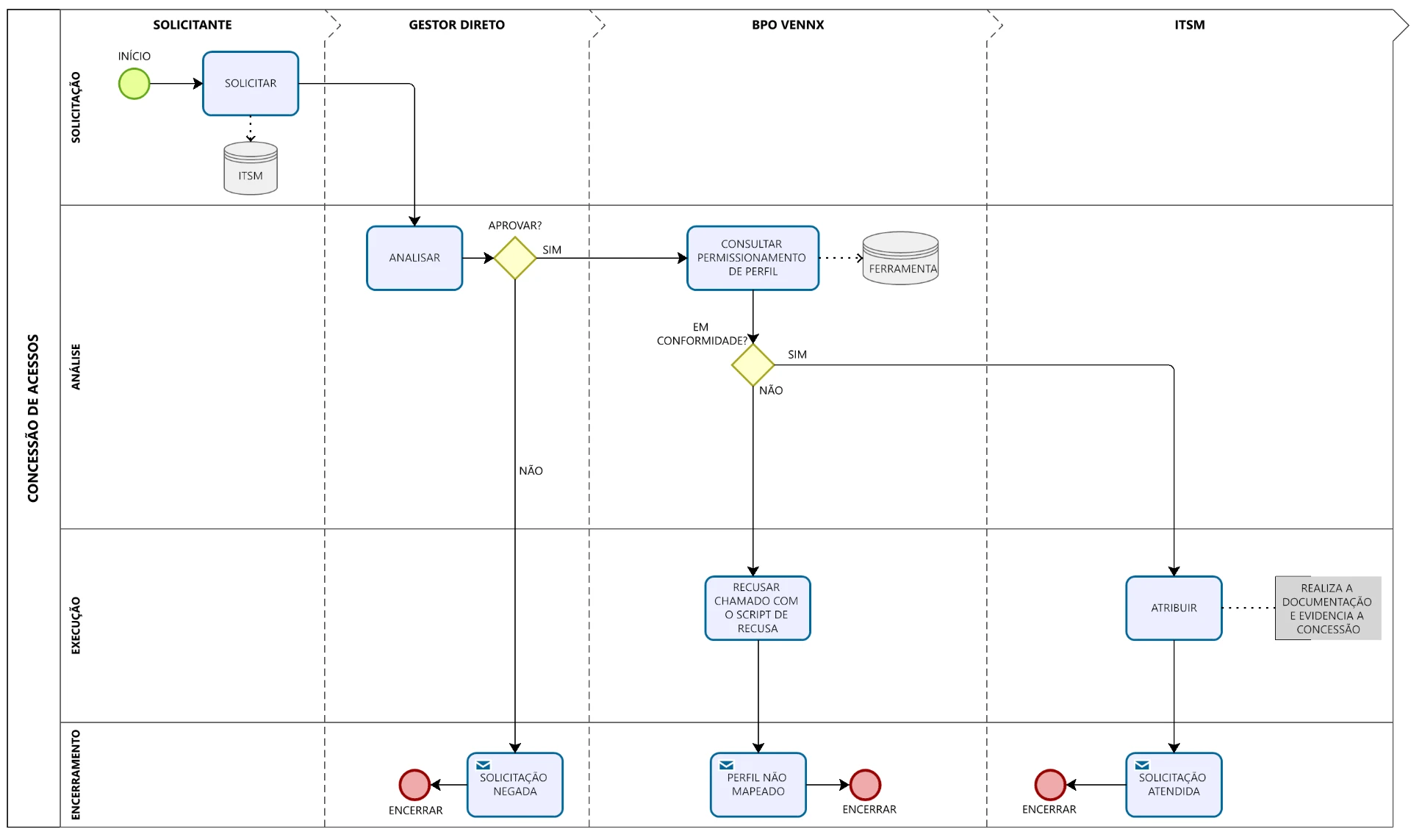

Na gestão de acessos, o BPO é a terceirização do gerenciamento de identidades e permissões dos usuários dentro de uma organização. Esse serviço garante que apenas pessoas autorizadas tenham acesso aos sistemas, dados e processos, protegendo a empresa contra riscos de segurança e violações de conformidade.

Ao aplicar o BPO na gestão de acessos, sua empresa não só melhora a segurança dos dados, mas também garante conformidade com regulamentações cada vez mais exigentes. Além disso, libera sua equipe para focar em iniciativas mais estratégicas e voltadas ao crescimento do negócio.

O BPO de acessos então seria a terceirização da gestão de identidades e permissões de usuários para fornecedores especializados. Isso abrange atividades como:

- Monitoramento e revisão de acessos;

- Implementação de políticas de segregação de funções (SoD);

- Gestão de credenciais e permissões;

- Auditorias e relatórios para regulamentações como SOx, GDPR e LGPD;

- Suporte a frameworks de identidade como RBAC.

Ao delegar essas tarefas a especialistas, sua empresa assegura conformidade, reduz riscos e otimiza processos.

Benefícios estratégicos do BPO

Segurança e conformidade fortalecidas Com especialistas gerenciando os acessos, sua empresa reduz vulnerabilidades e evita violações de conformidade. O fornecedor implementa controles rigorosos e processos automatizados, assegurando que sua organização esteja sempre em linha com as regulamentações.

Eficiência operacional Deixe de lado processos manuais e demorados. O BPO de acessos utiliza tecnologias avançadas para automatizar tarefas repetitivas, liberando a equipe interna para focar em projetos estratégicos.

Redução de custos Manter uma equipe interna dedicada à gestão de acessos pode ser caro. Com o BPO, você elimina despesas com ferramentas tecnológicas e treinamento constante, aproveitando a infraestrutura já consolidada do fornecedor.

Escalabilidade personalizada Seja para gerenciar acessos em uma startup ou em uma multinacional, o BPO de acessos permite adaptar operações conforme a necessidade, respondendo rapidamente a picos de demanda ou mudanças organizacionais.

Como implementar o BPO de acessos em sua empresa?

Mapeie os processos internos Identifique pontos críticos na gestão de acessos, como gargalos em revisões periódicas ou falta de controles automatizados.

Análise fornecedores Avalie fornecedores que possuem expertise comprovada em GRC, infraestrutura tecnológica robusta e histórico de sucesso em projetos de BPO.

Defina KPIs e objetivos Estabeleça métricas claras para monitorar o desempenho do fornecedor e garantir que ele esteja alinhado às metas da sua organização.

Estabeleça uma comunicação transparente Manter um canal de comunicação aberto entre sua equipe e o fornecedor é essencial para o sucesso do projeto.

Através da vivência e experiência com os nossos clientes de BPO, entendemos que a gestão de acessos vai além de processos administrativos. Nossa abordagem estratégica em BPO de acessos combina tecnologia de ponta e expertise em GRC para oferecer soluções personalizadas. Dessa forma, sua empresa pode escalar operações com segurança, reduzir custos e garantir conformidade em todos os níveis.

Adotar o BPO de acessos é mais do que uma decisão operacional; é uma estratégia de negócios para empresas que desejam crescer de forma segura e sustentável. Liberte sua equipe das tarefas operacionais e concentre-se em atividades a nível tático e estratégico.

O futuro do GRC é escalável, ágil e estratégico. Avalie o BPO como uma oportunidade de transformação, fale conosco.

Posts Relacionados

Informação de valor para construir o seu negócio.

Leia as últimas notícias em nosso blog.

Case real: como usamos IA para criar 20 matrizes SoD em 7 dias

Como usamos IA para criar 20 matrizes SoD em 7 dias e estruturar a governança de acessos antes do SAP.